Un tatuaje o una píldora para no olvidar las contraseñas

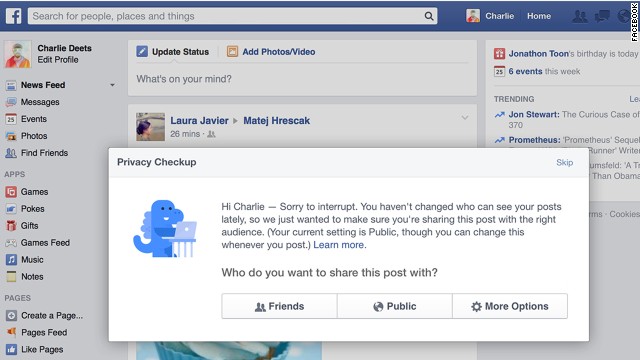

Paul Rubens

Píldoras o tatuajes: ¿el futuro de las contraseñas?

El enorme error informático Heartbleed, descubierto la semana pasada y que causa pánico entre los cibernautas, hace pensar si llegó la hora de replantearse el tema de las contraseñas.

Existen varias tecnologías que buscan reemplazar la necesidad de crear y memorizar contraseñas. Entre las más revolucionarias figura una píldora electrónica que se traga.

Los días de memorizar sus contraseñas están contados. En algunos años podrá acceder a su cuenta bancaria en internet usando un tatuaje electrónico dibujado en su brazo o con una pastilla que, una vez digerida, difunde la contraseña a través de las paredes del estómago.

Ya existen prototipos funcionales de esos productos.

El tatuaje tiene componentes elásticos como sensores y una antena que se internalizan en la piel. La antena transmite la contraseña a un lector electrónico cuando uno entra en contacto con un teléfono o una computadora.

Y el ácido estomacal –en vez del ácido de las baterías- activa la píldora.

Este pequeño artefacto ha sido diseñado para que pulse un código que sería recogido por un sensor en un computador portátil poco después de que deje el esófago.

La motivación para desarrollar tecnologías tan extrañas viene de un problema creciente y generalizado a nivel mundial: los sistemas de autentificación existentes con los que se ingresa a servicios en línea se basan en contraseñas. Y las contraseñas no siempre están a la altura de las circunstancias.

Sin sentido

El error de seguridad Heartbleed puso al descubierto la crisis de las contraseñas.

El error Heartbleed ha dejado en evidencia el problema de la inseguridad de las claves de internet.

Durante los últimos dos años, el fallo ha hecho posible que los criminales se apoderen de pequeños fragmentos de datos de muchos de los lugares que usamos comúnmente y que potencialmente contienen información de las contraseñas.

Varias empresas de tecnología están instando a los usuarios a cambiar todas sus contraseñas, sobre todo las del correo electrónico, almacenamiento de archivos y banca electrónica.

Las contraseñas también se pueden suplantar –"phishing"- , lo que ocurre cuando los usuarios son engañados para que las introduzcan en sitios falsos que parecen legítimos.

Cerca de 50.000 sitios únicos logran suplantar contraseñas cada mes, lo que lleva a robos en línea por un total estimado de US$ 1.500 millones cada año.

Fácil de recordar, fácil de adivinar

Cuanto más difícil es la contraseña, más segura.

Las personas también tienden a elegir contraseñas fáciles de recordar. Es decir, fáciles de adivinar. De los 32 millones de contraseñas reveladas durante una violación de seguridad, más de 290.000 resultaron ser '123456', de acuerdo con Imperva, una empresa de seguridad de California.

Una contraseña que contiene seis letras minúsculas puede ser interceptada en sólo una fracción de segundo. Pero una más larga y compleja, con 11 letras mayúsculas y minúsculas al azar, números y caracteres especiales, podría tomar cientos de años.

La regla de las contraseñas es simple: cuanto más compleja, más segura. Pero esperar que la gente recuerde combinaciones largas y sin sentido no es realista.

A menudo, los usuarios eligen la misma contraseña para diferentes servicios, lo que es poco aconsejable. Si se suscribe a una cuenta en un sitio web poco importante y el sitio web está pirateado, su contraseña podría terminar en las manos de criminales a quienes les sería fácil acceder a su cuenta bancaria en línea.

El problema es que las personas simplemente tienen demasiadas contraseñas que recordar, dice Michael Barrett, jefe de seguridad de la información de PayPal.

"Cuando hablé con los consumidores hace diez años, me decían que tenían cuatro o cinco nombres de usuario y contraseñas para recordar. Ahora me dicen que tienen 35 de esas malditas claves", dice Barrett.

Un adulto típico entre 25 y 34 años de edad tiene 40 cuentas en línea, según un estudio de 2012 realizado por la empresa de comprobación de crédito Experian.

Datos al azar

Una forma de evitar estos inconvenientes es reforzar los sistemas de autenticación basados en contraseñas existentes al proporcionar más de un obstáculo para saltar.

Esto ya sucede cuando se utiliza un aparato para generar un número de seguridad -"token"- o un número aleatorio que se envía a través de SMS a su teléfono.

PayPal ha ofrecido esta "autenticación de dos niveles" durante algunos años. Y hace poco, muchas otras compañías de internet de alto perfil como Google, Apple, Facebook, LinkedIn y Twitter las han incluido.

Algunas compañías están agregando datos biométricos como segundo factor de autenticación, aprovechando las cámaras y micrófonos en los teléfonos inteligentes para realizar un reconocimiento de cara o de voz, incluso exploraciones de iris.

Sin embargo, los datos biométricos tienen sus propios problemas. A diferencia de las contraseñas, que se pueden cambiar, las impresiones de rostro y voz no. Si los cibercriminales logran entrar a un sitio web y robar información biométrica, esta podría ser utilizada para siempre para entrar en otras cuentas que dependen de la autenticación biométrica.

En todo caso, esto es poco probable, porque los datos de huellas dactilares se combinan típicamente con datos aleatorios para crear un biométrico basado en su huella digital. Así que un pirata informático que tuvo acceso a un análisis de su huella digital no necesariamente será capaz de entrar en un sitio biométricamente asegurado.

Pero hay un problema, incluso con la autenticación de dos factores. Mientras les hace la vida más difícil a los criminales, a los usuarios no les gusta la molestia adicional.

"Los consumidores sólo quieren comprar cosas y esperan que la empresa se encargue de la seguridad", dice Barrett.